Détection et Analyse d'images, de pièces jointes et QRCodes

Le saviez-vous ?

Une personne sur 5 est victime d’une attaque de phishing contenant une pièce jointe malveillante.

Pour contourner le systèmes de sécurité qui analyse les messages, les pirates utilisent des images ou des QRCode pour faire passer leurs menaces. Les QRCode vous entrainent vers des liens malveillants, et les images peuvent contenir des instructions (par exemple : "allez sur url xxx", ou "pour ouvrir le fichier ZIP en PJ, merci d'utiliser le mot de passe blablabla"...).

Face à ces cybermenaces, e-securemail a la capacité de détecter ces pièges et ses formes d’images. En effet, notre solution permet d’analyser en profondeur vos pièces jointes et de transformer vos images en texte pour identifier les attaques subtiles.

Comment la solution s'opère !

Nos systèmes repèrent les diverses pièces jointes incluses dans vos emails.

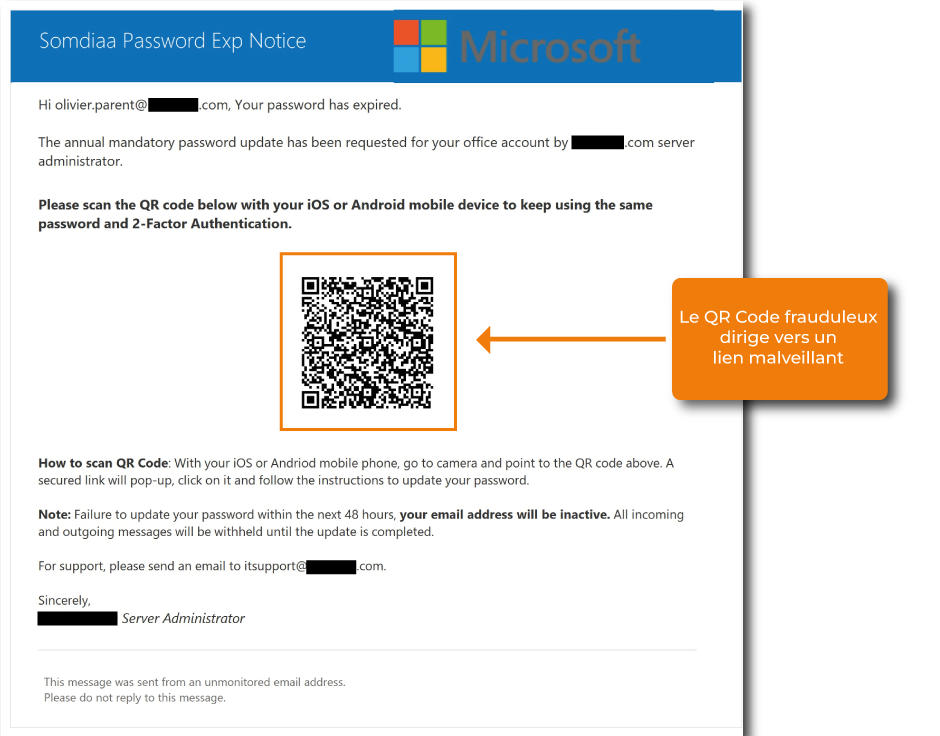

Nous examinons les cas suivants : QRCode frauduleux (avec les informations ou les textes qui s’y réfèrent)

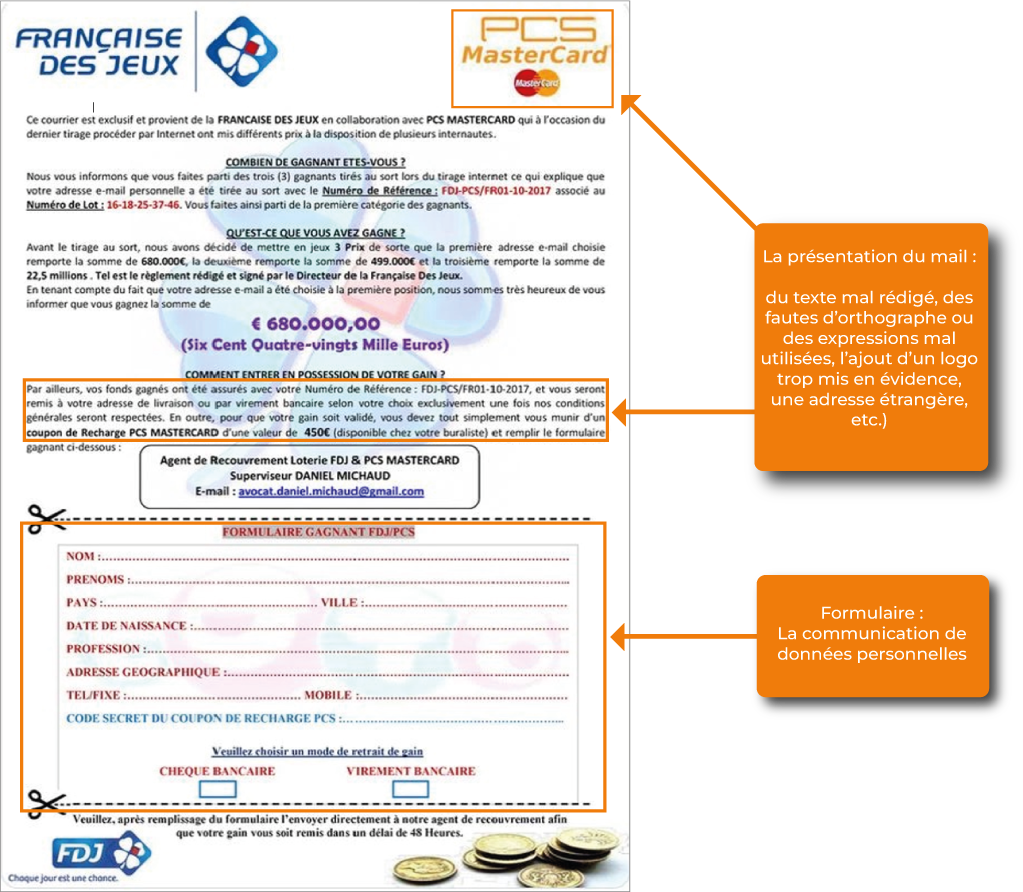

Détection des fichiers images (SVG, JPEG, PNG, GIF, etc.) : Notre solution e-securemail analyse une catégorie de scamming type (exemple : sextorsion, loteries, cadeaux fictifs, ingénierie sociale, annonce frauduleuse, autres ...)

Les extensions de fichiers peuvent être falsifiées ou contrefaites. L'identification de l'extension du fichier n'est pas un moyen fiable de déterminer si un fichier est sûr ou non.

C’est pourquoi nous analysons également d'autres fichiers courants :

Microsoft Word : .doc, .docx (DOC, DOCX), Microsoft Excel : .xls, .xlsx (XLS, XLSX), Adobe Acrobat : .pdf (PDF), fichiers exécutables : .exe, .app (EXE, APP),

fichiers d'archives : .zip, .rar, .iso (ZIP, RAR, ISO), fichiers de texte brut : .txt (TXT).

Mise en situation

En effet, presque tous les fichiers peuvent être joints à un email. Néanmoins, comme tout fichier envoyé sur un réseau, les pièces jointes peuvent parfois contenir des contenus dangereux ou malveillants susceptibles d'infecter un appareil avec un logiciel malveillant. De même, elles peuvent aider les cybercriminels à dérober vos informations personnelles ou financières via des techniques comme le « phishing par QRCode » ou le « quishing ».

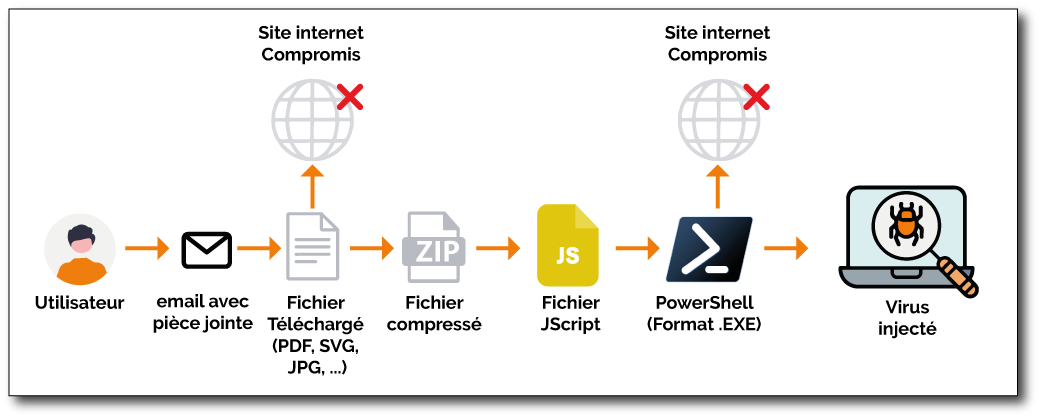

Cas n°1 : Injection de virus

Les pirates informatiques tentent souvent de diffuser des logiciels malveillants en les joignant à des emails. Parfois, ils joignent un logiciel malveillant sous la forme d'un fichier exécutable (EXE) et incitent le destinataire à télécharger et à ouvrir le fichier, permettant ainsi l'exécution du logiciel malveillant. D'autres fois, ils peuvent dissimuler un script malveillant dans un fichier d'apparence inoffensive, comme un document Microsoft Word (DOC, DOCX) ou un fichier d'archive (ZIP, RAR, etc.). Une fois le script exécuté, il télécharge et installe un logiciel malveillant ou effectue une autre action malveillante.

Enfin, les attaquants peuvent dissimuler des logiciels malveillants ou des scripts dans des types de fichiers qui semblent peu susceptibles de les contenir, comme des images ou des fichiers vidéo. Tout type de fichier peut contenir un code malveillant. Les fichiers d'archives, les PDF, les documents Microsoft Word et les feuilles de calcul Microsoft Excel ont été utilisés dans de nombreuses attaques de logiciels malveillants. Cependant, les attaquants ne se limitent pas à ces types de fichiers. Tout, des images aux fichiers texte, peut être dangereux.

Objectif : Inclure une macro malveillante dans un document et inciter l'utilisateur à cliquer, permettant à la macro d'infecter l'ordinateur.

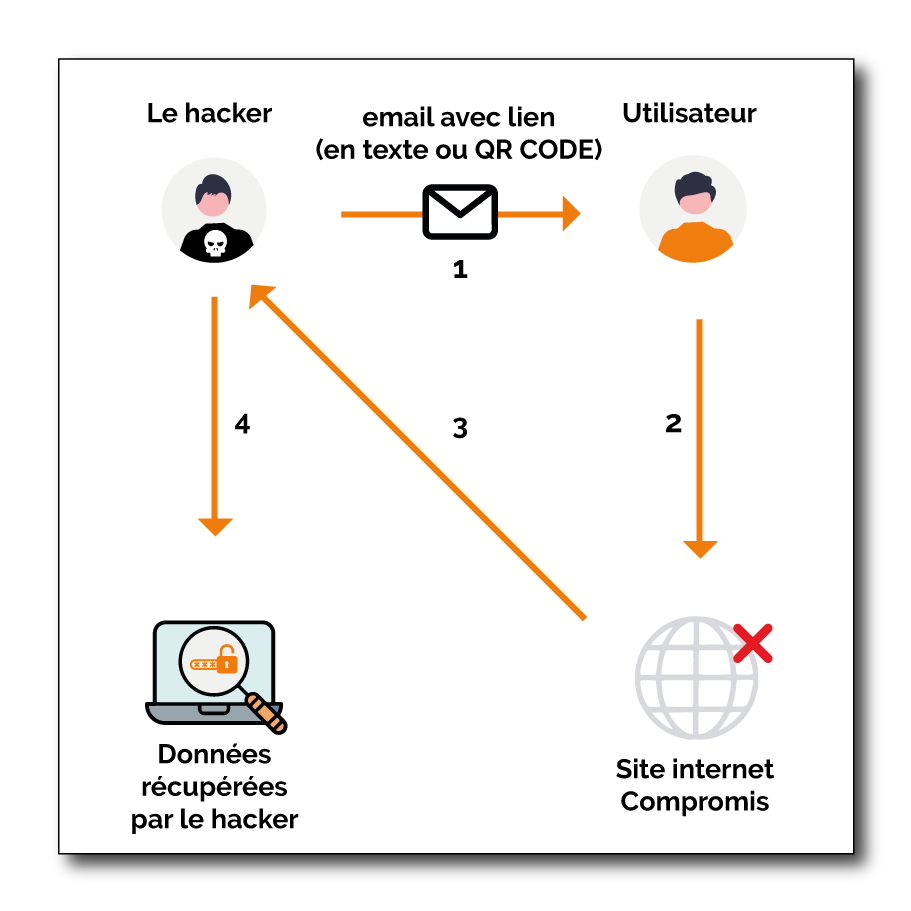

Cas n°2 : Tentative de quishing

Les cybercriminels créent des QR Code qu’ils associent à un appel à l’action légitime, invitant à scanner le code. Il peut s’agir d’offres telles qu’un cadeau ou un coupon, ou encore d’un lien vers une enquête. Ils apposent ces codes QR et ces messages frauduleux sur vos emails.

En scannant le QR Code, la victime arrive sur un site web qui semble correspondre à ce que l'appel à l'action promettait, mais qui est en fait administré par le pirate. Sur ce site, la victime est invitée à saisir des données personnelles telles que son nom, son adresse e-mail, son numéro de téléphone ou son adresse postale.

Elle est souvent incitée à saisir les données de sa carte de crédit, de son compte bancaire ou de divers identifiants. Parfois, les pirates demandent aux victimes de télécharger une application ou un fichier contenant un logiciel malveillant.

Objectif : Dérober et voler des informations personnelles, bancaires et/ou financières.

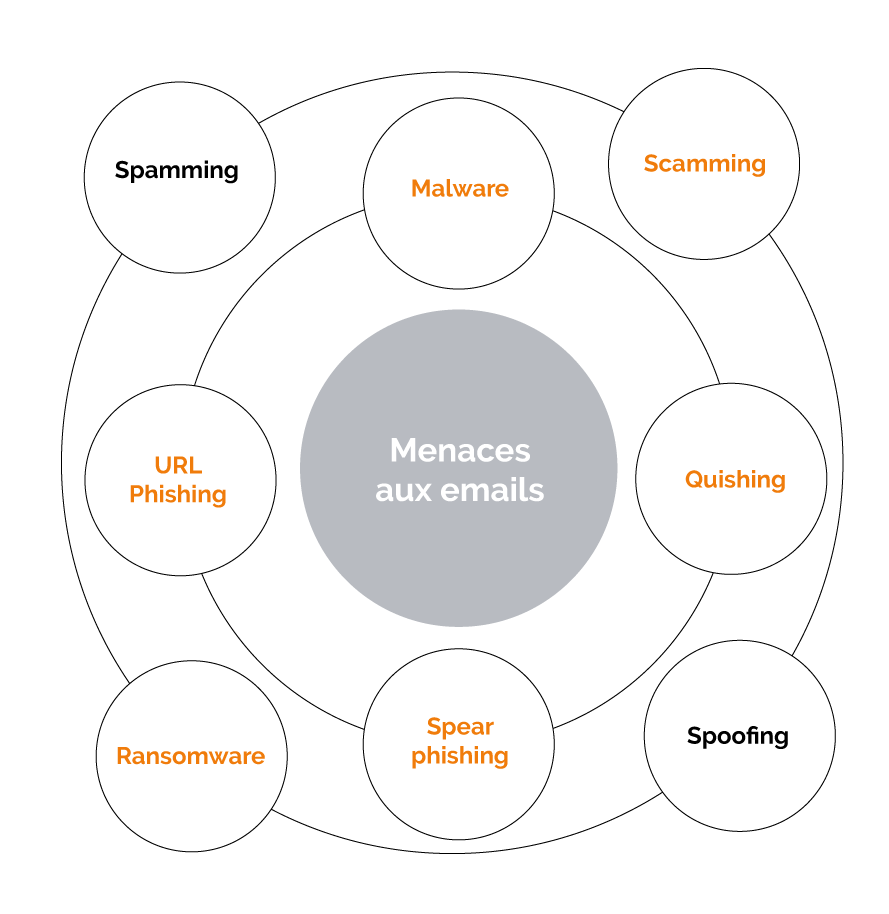

Les types de cybermenaces traités