Recommandations et astuces pour faire face aux nouvelles menaces

SOMMAIRE

Partie 1: Introduction

Partie 2: Configuration de base du système e-securemail

Partie 3: Configuration avancée

Partie 4: Conseil

Partie 5: Conclusion

PARTIE 1: Introduction

DEFINITION

Un cryptolocker est un cheval de Troie qui se diffuse via des mails «infectés», «maquillés" en facture ou contenant une pièce jointe ou un lien vers un programme exécutable dissimulant un logiciel de cryptage.

Une fois activé, il chiffre les données de l'utilisateur et toutes celles qu'il trouve sur le réseau de l'entreprise, puis une rançon pour les déverrouiller.

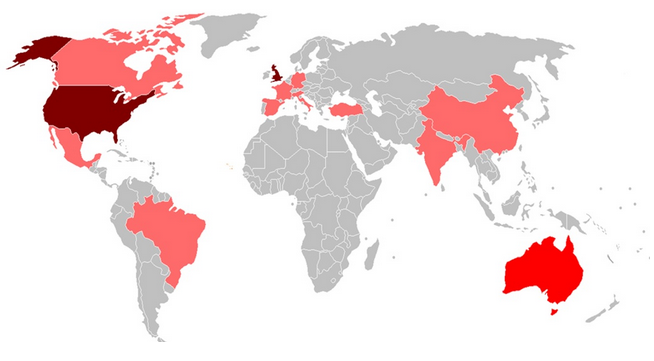

LIEUX DES ATTAQUES

Depuis 2013, plus de 600 000 ordinateurs ont été atteints dans le monde avec environ 5 milliards de fichiers infectés.

Dans les Laboratoires Sécurité et Messagerie de SECUSERVE, nous constatons en 2016-2017 une recrudescence d'attaques en France et en Allemagne. Les dernier-nés étant les médiatiques NotPetya et WannaCrypt (ou WannaCry) qui connaissent une propagation mondiale fulgurante.

POUR ALLER PLUS LOIN

Lien: https://www.endgame.com

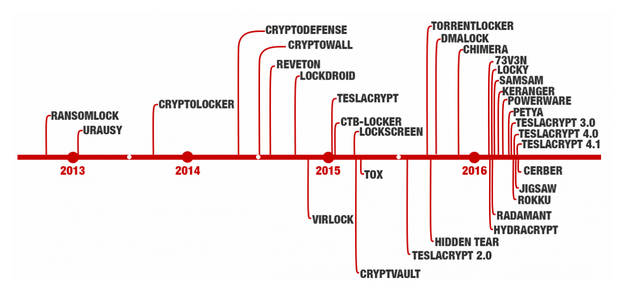

POURQUOI UN CRYPTOLOCKER N'EST-IL PAS SYSTEMATIQUEMENT DETECTE

A l'ouverture de la pièce jointe ou du lien par l'utilisateur, le "Cryptolocker" peut, dans certains cas, ne pas etre détecté comme une attaque virale par les 4 antivirus d' e-securemail. En effet, un antivirus de messagerie (flux SMTP) fonctionne sur la notion de liste de signatures virales et protège uniquement contre les virus qu'il connait déjà.

Si le message contient un virus connu, alors, celui-ci sera immédiatement détruit par le système e-securemail. Mais si le virus est dans un site web, contenu dans le lien inclut dans le message, il ne sera pas détecté dans ce dernier.

De plus, si le virus vient d'être créé, la détection effective de la menace qu'il représente n'est prise en compte qu'après son apparition et la création de sa signature, au moment où nos antivirus sont mis à jour. Par contre, l'occurence multiple d'un message similaire peut être detecté comme SPAM (blocage des menaces dites "ZERO-DAY").

PARTIE 2 : Configuration de base du système e-securemail

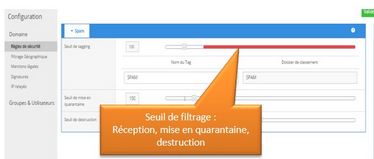

REGLES DE SECURITE

Bien plus qu'un simple antispam ou antivirus, le système e-securemail permet de mettre en place une politique complète de sécurisation de la messagerie, qui s'inscrit parfaitement dans la politique de sécurité informatique des organisations les plus exigentes.

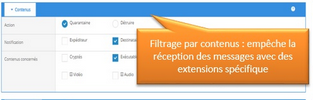

FILTRAGE GEOGRAPHIQUE

Le filtrage géographique permet de durcir votre politique de sécurité envers les pays considérés comme les plus à risque. N'hésitez pas à utiliser le baromètre des menaces présent dans la même page pour vous aider lors de votre configuration.

PARTIE 3 : Configuration avancée

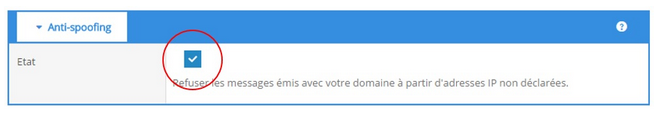

ANTI-SPOOFING

L'anti-spoofing permet de lutter contre l'usurpation de votre adresse. Grâce au contrôle et à la détection de votre adresse IP légitime, toute tentative d'usurpation de votre nom de domaine devient impossible.

Dans votre console d'administration, vous pouvez l'activer en allant sur :

Filtrage -> Configuration -> Anti-Spoofing

Puis cochez la case : "Refuser les messages émis avec votre domaine à partir d'adresses IP non déclarées".

Il vous faudra, par la suite, autoriser les adresses IP valides à émettre depuis votre domaine en envoyant une simple demande au Support.

La demande d'ajout d' adresse IP relayés se fait au niveau de la console d'administration en allant sur :

Filtrage -> Configuration -> IP relayés

Remarque : La liste des adresses des serveurs de nos services de messagerie (si vous disposez d'un tel service) sont déjà incluses dans le relayage. Après validation, l'adresse ou la liste des adresses IP seront aurorisées à envoyer depuis votre domaine.

CHAMPS SPF

L'enregistrement SPF est une ligne que vous pouvez rajouter dans votre serveur DNS afin d'éviter l'usurpation d'identité de vos serveurs de messagerie. Cette technique vise à réduire les possibilités d'usurpation en publiant, dans le DNS, un enregistrement (de typpe TXT) indiquant quelles adresses IP sont autorisées ou interdites à envoyer du courrier pour le domaine considéré. La procédure de renseignement de champs SPF est décrite dans les documents disponibles depuis le lien suivant :

enregistrements_spf.pdf

Remarque : Avec cette configuration, seuls les serveurs de messagerie du domaine security-mail.net seront habilités à envoyer les emails en provenance de votre domaine.

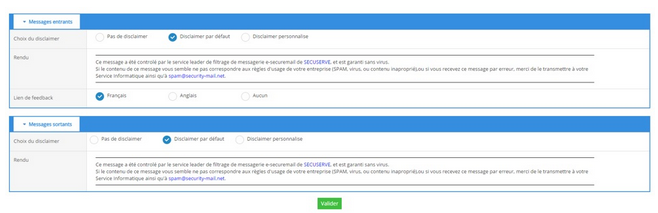

DISCLAIMER PERSONNALISE

L'outil e-securemail comprend un disclaimer personnalisé (mentions légales) permettant de configurer un message personnalisé en entrée (à l'attention de vos utilisateurs) et en sortie (à l'attention de vos destinataires).

Dans votre console d'administration, vous pouvez l'activer en allant sur :

Filtrage -> Configuration -> Mentions légales

La curiosité des utilisateurs peut avoir des conséquences très graves en matière de messagerie. Nous vous conseillons de configurer la mention légale en entrée, afin d'inviter vos utilisateurs à la prudence en cas de doute sur un message et leur communiquer les coordonnées de votre Service Informatique.

Exemple de message à destination des utilisateurs à positionner dans votre disclaimer entrant :

* De nombreuses menaces prolifèrent actuellement par messagerie électronique. Si le contenu de ce message vous semble illégitime (ex: pièce jointe, lien, expéditeur, langue de rédaction, etc ...) veuillez avertir M./Mme X à l'adresse suivante xxxxx@xxxxx.fr ou par téléphone au : XX.XX.XX.XX.XX

Merci pour votre vigilance *

FEEDBACK

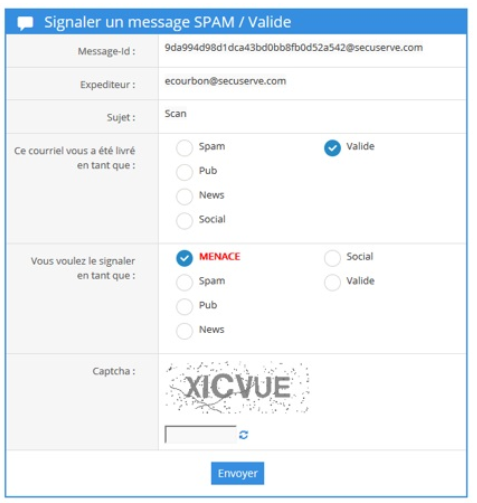

Dans chaque e-mail contrôlé par e-securemail, se trouve un lien de "Feedback" permettant de faire remonter une erreur à nos services de ce type là

Afin de permettre une meilleure sécurisation de votre système de messagerie, nous avons ajouté une mention MENACE dans le lien de Feedback afin de permettre aux utilisateurs de remonter un message qu'ils jugent "suspect".

Une copie de ce signalement vous est alors envoyée ainsi qu'aux équipes Techniques de SECUSERVE pour analyse et intervention.

PARTIE 4 : Conseil

CONSEIL ADMINISTRATEUR

Notre système de sécurité est en constante évolution afin de répondre le plus efficacement possible aux diverses menaces sévissant à l'heure actuelle, notamment via les flux de messagerie. C'est grâce aux retours de nos utilisateurs et de nos clients-administrateurs que nous sommes en mesure d'effectuer ces mises à jour, n'hésitez donc pas à nous faire parvenir les tentatives d'attaques dont vous êtes victimes.

Si vous détecter un mail ou un fichier joint suspect, isolez aussitôt le poste concerné de votre réseau pour éviter la propagation du virus dans votre système.

Assurez-vous aussi d'avoir des sauvegardes fonctionnelles et régulières de vos serveurs de fichiers, isolées de vos réseaux, ainsi que des solutions complémentaires de sécurité : Firewall, filtrage URL/WEB, antivirus de poste de travail. Et bien sûr, la sensibilisation des utilisateurs est essentielle.

CONSEIL UTILISATEURS

Dans le cadre de la lutte contre les cryptolockers, nous recommandons l'utilisation du disclaimer personnalisé en entrée avec un message adressé aux utilisateurs indiquant de:

- Ne jamais cliquer sur un lien inconnu;

- Ne jamais ouvrir une pièce jointe inconnue provenant d'un expéditeur inconnu;

- Faire preuve d'une extrême prudence concernant les factures (invoices) ou autre document 'office' de sources inconnues;

- Signaler tout message suspect;

- Etre particulièrement vigilant avec les messages écrits dans une autre langue.

Il est également conseillé de mentionner dans le disclaimer personnalisé qui contacter au sein de votre organisation en cas de réception d'un message douteux.

PARTIE 5 : Conclusion

Secuserve vous accompagne dans la sécurisation de votre entreprise

Pour aller plus loin:

https://securelist.com/blog/incidents/...

https://id-ransomware.malwarehunterteam.com/

https://bartblaze.blogspot.fr/

http://www.malekal.com/

http://www.bleepingcomputer.com/

https://blog.malwarebytes.org/

http://www.nyxbone.com/

http://www.tripwire.com/state-of-security/...

http://www.thewindowsclub.com/list-ransomware-decryptor-tools

https://blogs.technet.microsoft.com/mmpc/2016/...